공지사항 상세

- 제목

- [보안권고] 중국 해커그룹의 대규모 국내 해킹시도에 따른 보안권고

- 조회수

- 1554

- 작성자

- 관리자

- 번호

- 6

- 날짜

- 2023.02.09

- 본문

-

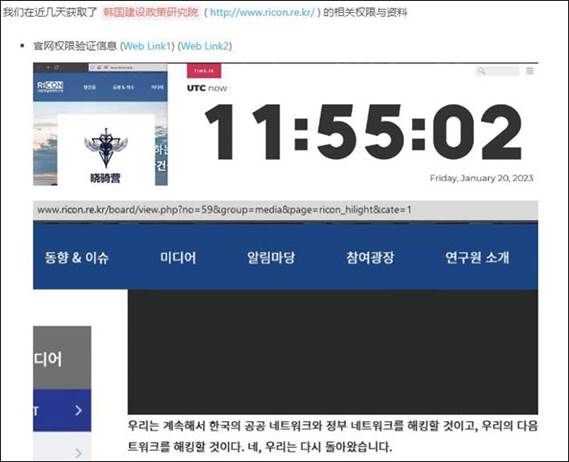

안녕하십니까? kt cloud에서 알려 드립니다. 최근 중국 해커그룹의 해킹시도로 국내 공공기관의 피해가 확산되고 있습니다. 이에 관련 정보와 함께 보안권고 사항을 안내드리오니 참고하시어 피해발생을 사전에 예방하시기 바랍니다. ▣ 해킹사고 발생 및 경과 중국에 기반을 둔 것으로 추정되는 해킹그룹 ‘샤오치잉(晓骑营)’이 국내 학술기관 등 12곳을 해킹한 것으로 알려졌으며 피해 대상은 확산되고 있음. 해당 조직은 텔레그램을 통해 KISA(한국인터넷진흥원)를 비롯 총 2,325개의 한국 공공 사이트(go.kr, re.kr, or.kr)를 공격대상으로 지목했으며 보안이 취약한 학회 사이트 등에 피해 사실이 확인되고 있음. 해킹그룹 ‘샤오치잉(晓骑营)’이 밝힌 첫번째 공격 사이트는 “XXXXX연구원” 이며, 변조 공격에 의해 초기 화면이 바뀌고(deface) 내부 데이터가 유출된 것으로 보임 (해당 사이트는 현재 접속 불가)

<변조된 홈페이지>

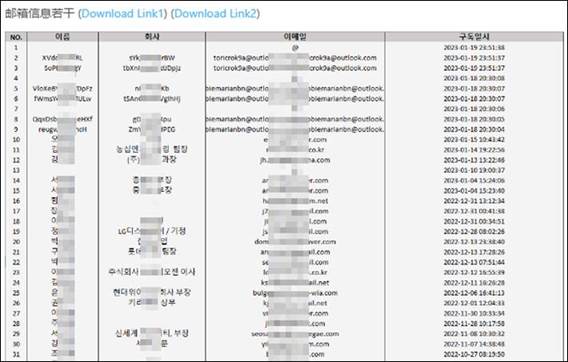

<유출된 정보(이름,회사,이메일,구독일시)>

※디페이스(Deface)이란? 1. 웹사이트를 변조하는 공격 기법으로 해커가 홈페이지의 관리자 권한을 탈취하여 변조하는 방식으로 진행됨. 2. 관리자 권한을 탈취하는 방법으로는 웹사이트 관리자에게 악성코드를 메일로 보내 감염시키는 방식이나 웹사이트의 업로드 기능에 취약점이 존재하여 원격으로 시스템에 명령을 실행할 수 있는 웹쉘(WebShell)을 업로드하는 방식이 있음. 3. 관리자 권한을 획득한 해커는 홈페이지 소스코드를 변경하거나 그림파일을 변경하여 해커가 원하는 이미지를 노출시킬 수 있음.

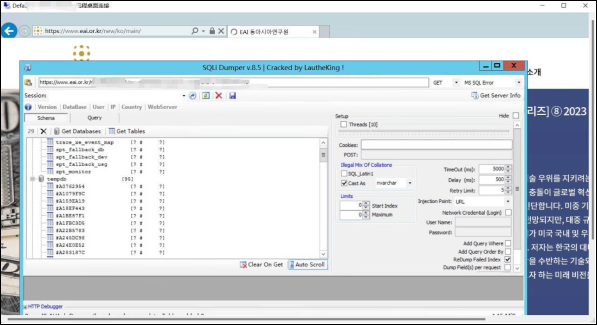

이후에도 소규모 학회 등 웹사이트 11곳을 추가 해킹하여 내부 데이터 유출, DB접근/삭제 등을 수행함. 침해경로는 특정 취약점만을 이용하는 것이 아니라 SQL Injection, 웹쉘 업로드, Credentail Stuffing, APT 등 다양한 취약점 및 해킹 기법을 이용하는 것으로 밝히고 있음

<SQLi Dumper 프로그램 사용>

※ Crendential Stuffing이란? - 특정 사이트 해킹을 통해 탈취한 ID/PW를 다른 웹사이트에 대입하여 동일한 ID/PW를 사용할 경우 로그인에 성공하는 공격 기법

▣ 해킹사고 예방 안내 ㅇ 보안관제 강화 - 불법적인 다수의 로그인 시도, 로그인 실패 탐지 및 주요 취약점에 대한 공격 시도 탐지 등 보안관제 강화 - NW보안관제(FW, IPS, WAF) 뿐만 아니라 AP 로그 분석을 통한 비정상적인 접근 시도 탐지 필요 ㅇ 계정 관리 강화 - 최근 확산되고 있는 Credential Stuffing 공격은 정밀하게 시도할 경우 보안관제 팀지/대응이 어려우므로 중요한 서비스의 경우 로그인 강화 (2차 패스워드, OTP 등)가 필요하며 로그인 패스워드에 대한 주기적인 변경 관리가 필요함 ㅇ 피싱/악성메일 감영 예방 및 대응을 통한 PC 관리 - 발신자 이메일 주소를 자세히 확인하여 출처가 의심되는 메일 열람 금지 - 의심스러운 메일의 첨부파일 다운로드 및 실행 금지 - 외부 링크가 걸려있다면 링크 위에 마우스 커서를 올려 연동 URL 주소 확인하고 의심스러운 메일의 URL 접속 금지